WP 4.7 or WP 4.7.1にて脆弱性情報が、

色々なサイトで注意喚起アナウンスがされていますね。

また、WP 4.7.2にアップデートしましょうという声も挙がっています。

SNS or ブログ見ても最新版アップデートだけで何かしらの対策も記載ないので、

他のサイト or ブログでは変わった事を記事にしたいという気持ちもあったので、

対策含め今回の悪用攻撃(ハック)がどういう状態なのかも含めて記事にします。

本題に戻りまして、最新版アップデートして完了ではなく、ハックされていないか確認しましょう。

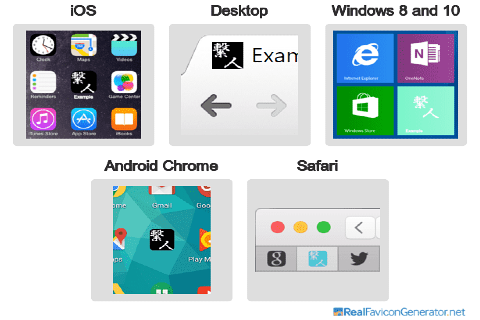

また情報収集したところ下記の表は、テストサーバーから収集されたデータに墓づいて、

約4人の攻撃者が1週間で悪用しているという事で、表を元に実際悪用されているのか、

確認する方法を説明しますのでWP 4.7.2 ユーザーも確認した方が無難です。|ω・)

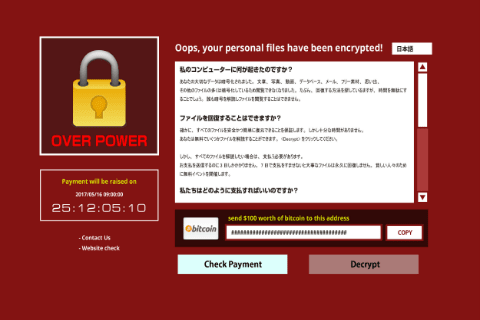

67000以上のサイト or ブログが破損

下記の表1から67000以上のサイト or ブログが破損(ハック)されて既にインデックス済みです。記事タイトル+コンテンツの中身が書き換えられていれば、インデックスされるので結果としてSEOスパムとなり、

検索エンジンでの評判が低下し、サイトへのトラフィックが減少する危険性があるので早目に対応しましょう。

ググる時、ダブルクォーテーションで囲ってググった方が良いですよ。【例】”w4l3XzY3”

サイト or ブログが表示されている場合、記事タイトル+コンテンツの中身が書き換えられています。

| グループ名 | IPアドレス | 推定犠牲者 |

| w4l3XzY3 | 176.9.36.102 185.116.213.71 134.213.54.163 2a00:1a48:7808:104:9b57:dda6:eb3c:61e1(IPv6アドレス) | 66,000 |

| Cyb3r-Shia | 37.237.192.22 | 500 |

| By + NeT.Defacer | 144.217.81.160 | 500 |

| By + Hawleri_hacker | 144.217.81.160 | 500 |

ハックされて書き換えられた場合

記事をメモ帳等でバックアップしている場合は、- 記事を再編集して「Fetch as Google」で再クロール

- ハックされた記事を削除して新たに記事を再投稿する

SEOスパムっていう事を考えると後者の方が良いのかなと思います。

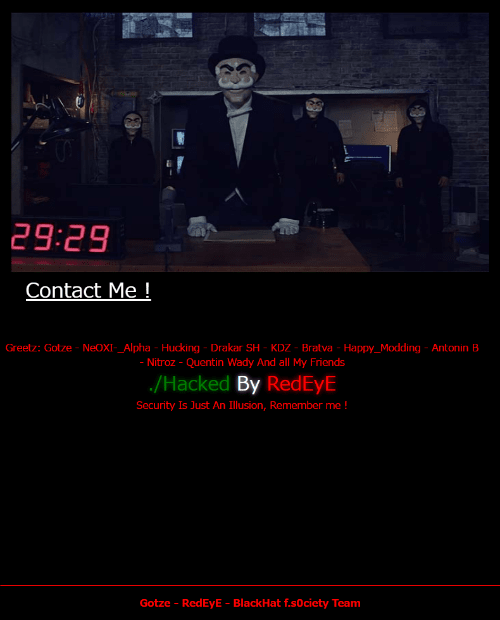

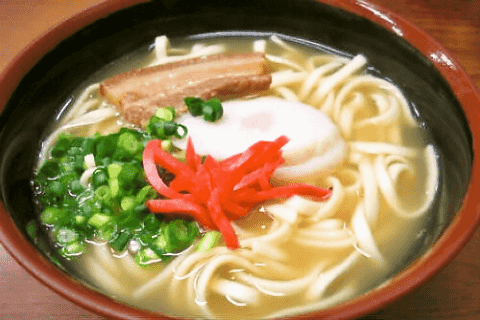

肉肉(時間)・レッドアイ表示されたら

2017/02/14 バレンタインに内容追加で、知り合いのブログは復旧しています!

知り合いのブログ久しぶり遊びに行ったらTOPページは正常表示されて個別記事ポチしたらアレ?デザイン反映されてない…

個別記事にアクセスすると画像・デザインが反映されていなければ、

ブラウザキャッシュ or キャッシュプラグインのキャッシュかなと疑いますよね。

疑いながら念のためシークレットウインドウでTOPページにアクセスすると下記画像のページ表示になります。

肉肉(時間)・レッドアイという部分に関してブラウザ再更新しても同じで時間が何を意味しているのか分からないです。

確認方法として、TOPページから個別記事にアクセスして画像・レイアウトが正常表示されているか確認してください。

正常表示されていなかったら次に画像 or ページのどちらかにマウスカーソルを重ねると、

ブラウザ下部にURLの確認ができるので下記のURLになっている場合はハックされています。

間違えてアクセスしてしまったのでソース確認すると、FBページ・YouTubeのリンク先がありました。

ブラウザ下部にURLの確認ができるので下記のURLになっている場合はハックされています。

間違えてアクセスしてしまったのでソース確認すると、FBページ・YouTubeのリンク先がありました。

REST-API悪用してのキャンペーンリスト

「Wordfence」の調査によると下記の表は、REST-APIを悪用してキャンペーン攻撃者リストです。REST-APIの脆弱性を利用している上位25個の攻撃IPアドレス

更に「Wordfence」の調査によると、こちらはREST-APIの脆弱性を利用している上位25個の攻撃IPアドレスです。WPアップデート以外のセキュリティ対策

SNSでWPアップデートしましょうという声が多いですが、アップデートしただけでセキュリティ強化はできません。下記(特にCodex)の対策行っていれば大丈夫と言いたいですが、いつどこでどういうハックされるのか分からないので、

Codexを確認しながら自分のサイト or ブログのセキュリティ状態も確認して見直した方が良いですね。(。・Д・)ゞ

- プラグインアップデート

- 一切使わないと思うプラグインは停止ではなく削除

- WAF機能が提供されているサーバーがあれば有効化(例えば「ロリポップ」)

- SSLに対応する(SSL無料対応しているサーバーなら例えば「エックスサーバー」)

- セキュリティプラグインをインストールする(例えば「SiteGuard WP Plugin」)

- 契約しているサーバーのお知らせ等を確認し、対策が記載されていたら対策を行う

- WP(WordPress)及び、プラグインを自動更新するように設定する(Codex参照)

- パーミッションの確認(Codex見ても分からない場合、契約サーバーに確認取る)

セキュリティ関連WP参考サイト

WordPress の安全性を高める - WordPress Codex 日本語版ファイルパーミッションの変更 - WordPress Codex 日本語版

自動バックグラウンド更新の設定 - WordPress Codex 日本語版

FAQ/ハッキング・クラッキング被害 - WordPress Codex 日本語版

がちょぴんコメント

怖いからセキュリティソフトでスキャンしよう…

( ・ω・o)o<[パンッ!] 記事終わり

記事の更新履歴

記事を公開しました。

記事を再編集しました。

記事を再編集しました。

コメント